# 2024年Web3セキュリティ状況分析:ブル・マーケット来臨には警戒が必要ビットコインが再び歴史的高値を更新し、99000ドルに近づき、10万ドルの大台に迫っています。歴史的データを振り返ると、ブル・マーケットの期間中にWeb3分野での詐欺やフィッシング活動が頻繁に発生し、総損失は3.5億ドルを超えています。分析によると、ハッカーは主にイーサリアムネットワークを攻撃対象としており、ステーブルコインが主要なターゲットです。歴史的な取引やフィッシングデータに基づき、攻撃手法、ターゲット選定、成功率についての詳細な研究を行いました。## 2024年暗号安全エコシステムの概要2024年の暗号セキュリティエコシステムプロジェクトは、複数のセグメントに分かれています。スマートコントラクト監査の分野では、多くの著名な企業がサービスを提供しています。スマートコントラクトの脆弱性は、暗号分野における主要な攻撃手段の一つであり、各企業が提供する包括的なコードレビューとセキュリティ評価サービスにはそれぞれの特徴があります。DeFiのセキュリティ監視分野には、分散型金融プロトコルに対するリアルタイムの脅威検出と予防を専門にしたツールがあります。特に、人工知能駆動のセキュリティソリューションが出現し始めていることに注目すべきです。最近、Memeトークンの取引が活発であり、一部のセキュリティチェックツールがトレーダーが潜在的なリスクを事前に特定するのに役立ちます。## USDTは最も盗まれた資産となったデータプラットフォームの統計によると、イーサリアムに基づく攻撃はすべての攻撃事件の約75%を占め、USDTは最も攻撃される資産であり、盗難額は1.12億ドルに達し、USDTの平均攻撃価値は約470万ドルです。影響を受けた2番目に大きな資産はETHで、損失は約6660万ドルで、次いでDAIが4220万ドルの損失を被っています。注目すべきは、市場価値の低いトークンも大量の攻撃を受けていることで、これは攻撃者がセキュリティが低い資産の脆弱性を利用することを示しています。最大規模の単一事件は2023年8月1日に発生し、複雑な詐欺攻撃で、2010万ドルの損失をもたらしました。! [Web3暗号セキュリティデータレポート:強気市場では注意し、利益がフィッシングされることに注意してください](https://img-cdn.gateio.im/social/moments-6a70e49510f4115aecf6d62905bdd2d0)## ポリゴンが第二の攻撃対象チェーンになるイーサリアムがすべてのフィッシング事件の中で主導的な地位を占めており、約80%のフィッシング取引量を占める一方で、他のブロックチェーンでも盗難活動が観察されています。Polygonは第二のターゲットチェーンとなり、取引量は約18%を占めています。盗難活動はしばしばオンチェーンのTVL(総ロック額)および日々のアクティブユーザーと密接に関連しており、攻撃者は流動性とユーザー活動に基づいて判断します。## アタックタイム分析と進化トレンド攻撃頻度と規模は異なるパターンを示しています。データによると、2023年は高価値攻撃が最も集中した年であり、複数の事件の価値が500万ドルを超えました。同時に、攻撃の複雑さは徐々に高まり、単純な直接移転から、より複雑な承認ベースの攻撃へと進化しています。重大な攻撃(価値が100万ドルを超える)間の平均間隔は約12日であり、主に重大な市場イベントや新しいプロトコルの発表前後に集中しています。! [Web3暗号セキュリティデータレポート:強気市場では注意し、利益がフィッシングされることに注意してください](https://img-cdn.gateio.im/social/moments-fa0baf9bb89fa35af01f113ebc5d01a3)## 主なフィッシング攻撃の種類### トークン移転攻撃トークンの移転は最も直接的な攻撃方法です。攻撃者はユーザーを誘導して、トークンを攻撃者が制御するアカウントに直接移転させます。統計によると、この種の攻撃の単一取引価値は通常非常に高く、ユーザーの信頼、偽のページ、および詐欺の話術を利用して、被害者に自発的にトークンの移転を行わせることに成功します。この種の攻撃は通常、次のパターンに従います:類似のドメイン名を使用して特定の有名なウェブサイトを完全に模倣し、信頼感を築くと同時に、ユーザーのインタラクションの際に緊急感を醸成し、一見合理的なトークン転送指示を提供します。分析によると、この種の直接トークン転送攻撃の平均成功率は62%です。### フィッシングを承認する承認フィッシングは主にスマートコントラクトのインタラクションメカニズムを利用しており、技術的に非常に複雑な攻撃手段です。この方法では、攻撃者がユーザーを騙して取引の承認を提供させ、特定のトークンに対する無制限の消費権を付与します。直接送金とは異なり、承認フィッシングは長期的な脆弱性を生じさせ、攻撃者の資金が徐々に消耗されていきます。### 偽のトークンアドレスアドレス中毒は、攻撃者が合法的なトークンと同名だが異なるアドレスのトークンを使用して取引を作成する複合的な攻撃戦略です。これらの攻撃は、ユーザーがアドレスの確認を怠ることを利用して利益を得るものです。### NFTゼロ元購入ゼロ円購入のフィッシングは、NFTエコシステム内のデジタルアートおよびコレクティブル市場を専攻しています。攻撃者はユーザーに取引に署名させ、高価なNFTを大幅に値下げされた価格、または無料で販売させます。研究期間に22件の重大なNFTゼロ購入フィッシング事件が発見され、平均して1件あたり378,000ドルの損失がありました。これらの攻撃は、NFT市場に固有の取引署名プロセスを利用しています。! [Web3暗号セキュリティデータレポート:強気市場では注意し、利益がフィッシングされることに注意してください](https://img-cdn.gateio.im/social/moments-caddca1529159f5771e4aebeda66e6ba)## 盗まれたウォレットの分布分析データは、盗まれたウォレットが異なる取引価格帯での分布パターンを示しています。取引価値と被害を受けたウォレットの数との間には明らかな反比例関係があります——価格が上昇するにつれて、影響を受けるウォレットの数は徐々に減少します。1回の取引で500-1000ドルの被害者ウォレットの数は最多で、約3,750個、全体の三分の一以上を占めています。金額が小さい取引では、被害者は詳細にあまり注意を払わないことが多いです。1000-1500ドルの取引の被害者ウォレットの数は2140個に減少します。3000ドル以上の取引は、攻撃された総数の13.5%に過ぎません。これは、取引額が大きくなるほど、安全対策が厳格である可能性があるか、またはユーザーがより大きな金額に関与する際により慎重に考慮することを示しています。データ分析を通じて、私たちは暗号通貨エコシステムにおける複雑で常に進化する攻撃手法を明らかにしました。ブル・マーケットの到来に伴い、複雑な攻撃の頻度と平均損失が増加する可能性があり、プロジェクト側と投資家に対する経済的影響も大きくなるでしょう。したがって、ブロックチェーンネットワークだけでなく、ユーザーも取引時には警戒を怠らず、フィッシング事件の発生を防ぐ必要があります。

強気市場が到来し、Web3のハッキング状況が激化し、USDTが主要なターゲットになっています

2024年Web3セキュリティ状況分析:ブル・マーケット来臨には警戒が必要

ビットコインが再び歴史的高値を更新し、99000ドルに近づき、10万ドルの大台に迫っています。歴史的データを振り返ると、ブル・マーケットの期間中にWeb3分野での詐欺やフィッシング活動が頻繁に発生し、総損失は3.5億ドルを超えています。分析によると、ハッカーは主にイーサリアムネットワークを攻撃対象としており、ステーブルコインが主要なターゲットです。歴史的な取引やフィッシングデータに基づき、攻撃手法、ターゲット選定、成功率についての詳細な研究を行いました。

2024年暗号安全エコシステムの概要

2024年の暗号セキュリティエコシステムプロジェクトは、複数のセグメントに分かれています。スマートコントラクト監査の分野では、多くの著名な企業がサービスを提供しています。スマートコントラクトの脆弱性は、暗号分野における主要な攻撃手段の一つであり、各企業が提供する包括的なコードレビューとセキュリティ評価サービスにはそれぞれの特徴があります。

DeFiのセキュリティ監視分野には、分散型金融プロトコルに対するリアルタイムの脅威検出と予防を専門にしたツールがあります。特に、人工知能駆動のセキュリティソリューションが出現し始めていることに注目すべきです。

最近、Memeトークンの取引が活発であり、一部のセキュリティチェックツールがトレーダーが潜在的なリスクを事前に特定するのに役立ちます。

USDTは最も盗まれた資産となった

データプラットフォームの統計によると、イーサリアムに基づく攻撃はすべての攻撃事件の約75%を占め、USDTは最も攻撃される資産であり、盗難額は1.12億ドルに達し、USDTの平均攻撃価値は約470万ドルです。影響を受けた2番目に大きな資産はETHで、損失は約6660万ドルで、次いでDAIが4220万ドルの損失を被っています。

注目すべきは、市場価値の低いトークンも大量の攻撃を受けていることで、これは攻撃者がセキュリティが低い資産の脆弱性を利用することを示しています。最大規模の単一事件は2023年8月1日に発生し、複雑な詐欺攻撃で、2010万ドルの損失をもたらしました。

! Web3暗号セキュリティデータレポート:強気市場では注意し、利益がフィッシングされることに注意してください

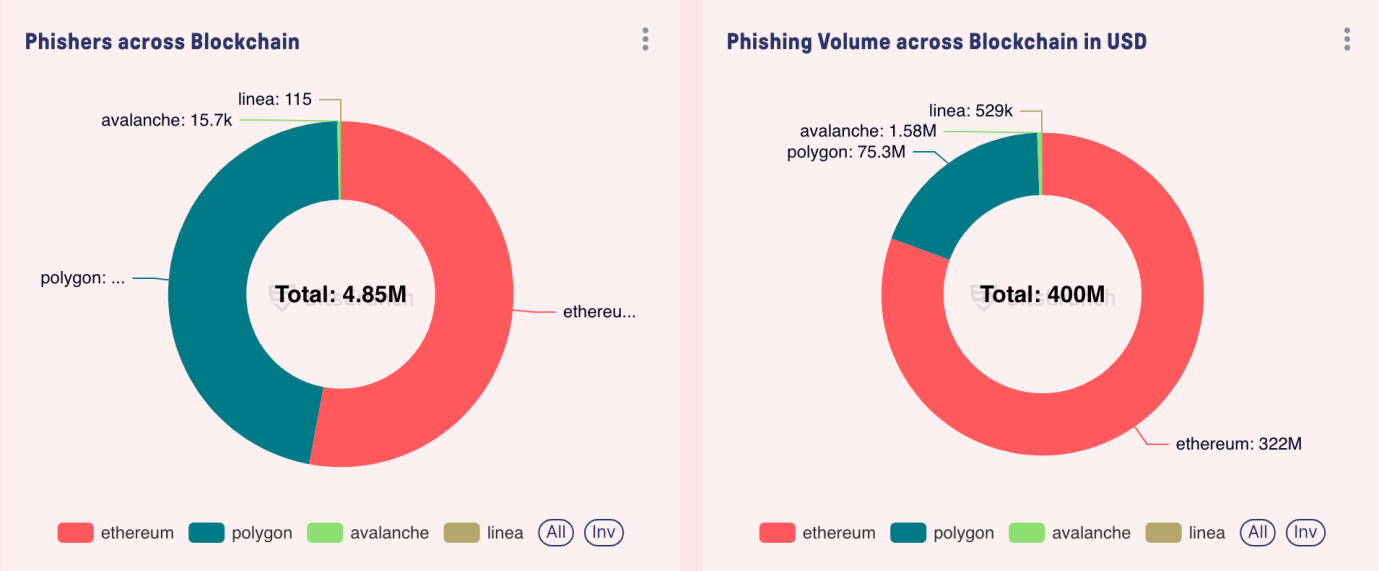

ポリゴンが第二の攻撃対象チェーンになる

イーサリアムがすべてのフィッシング事件の中で主導的な地位を占めており、約80%のフィッシング取引量を占める一方で、他のブロックチェーンでも盗難活動が観察されています。Polygonは第二のターゲットチェーンとなり、取引量は約18%を占めています。盗難活動はしばしばオンチェーンのTVL(総ロック額)および日々のアクティブユーザーと密接に関連しており、攻撃者は流動性とユーザー活動に基づいて判断します。

アタックタイム分析と進化トレンド

攻撃頻度と規模は異なるパターンを示しています。データによると、2023年は高価値攻撃が最も集中した年であり、複数の事件の価値が500万ドルを超えました。同時に、攻撃の複雑さは徐々に高まり、単純な直接移転から、より複雑な承認ベースの攻撃へと進化しています。重大な攻撃(価値が100万ドルを超える)間の平均間隔は約12日であり、主に重大な市場イベントや新しいプロトコルの発表前後に集中しています。

! Web3暗号セキュリティデータレポート:強気市場では注意し、利益がフィッシングされることに注意してください

主なフィッシング攻撃の種類

トークン移転攻撃

トークンの移転は最も直接的な攻撃方法です。攻撃者はユーザーを誘導して、トークンを攻撃者が制御するアカウントに直接移転させます。統計によると、この種の攻撃の単一取引価値は通常非常に高く、ユーザーの信頼、偽のページ、および詐欺の話術を利用して、被害者に自発的にトークンの移転を行わせることに成功します。

この種の攻撃は通常、次のパターンに従います:類似のドメイン名を使用して特定の有名なウェブサイトを完全に模倣し、信頼感を築くと同時に、ユーザーのインタラクションの際に緊急感を醸成し、一見合理的なトークン転送指示を提供します。分析によると、この種の直接トークン転送攻撃の平均成功率は62%です。

フィッシングを承認する

承認フィッシングは主にスマートコントラクトのインタラクションメカニズムを利用しており、技術的に非常に複雑な攻撃手段です。この方法では、攻撃者がユーザーを騙して取引の承認を提供させ、特定のトークンに対する無制限の消費権を付与します。直接送金とは異なり、承認フィッシングは長期的な脆弱性を生じさせ、攻撃者の資金が徐々に消耗されていきます。

偽のトークンアドレス

アドレス中毒は、攻撃者が合法的なトークンと同名だが異なるアドレスのトークンを使用して取引を作成する複合的な攻撃戦略です。これらの攻撃は、ユーザーがアドレスの確認を怠ることを利用して利益を得るものです。

NFTゼロ元購入

ゼロ円購入のフィッシングは、NFTエコシステム内のデジタルアートおよびコレクティブル市場を専攻しています。攻撃者はユーザーに取引に署名させ、高価なNFTを大幅に値下げされた価格、または無料で販売させます。

研究期間に22件の重大なNFTゼロ購入フィッシング事件が発見され、平均して1件あたり378,000ドルの損失がありました。これらの攻撃は、NFT市場に固有の取引署名プロセスを利用しています。

! Web3暗号セキュリティデータレポート:強気市場では注意し、利益がフィッシングされることに注意してください

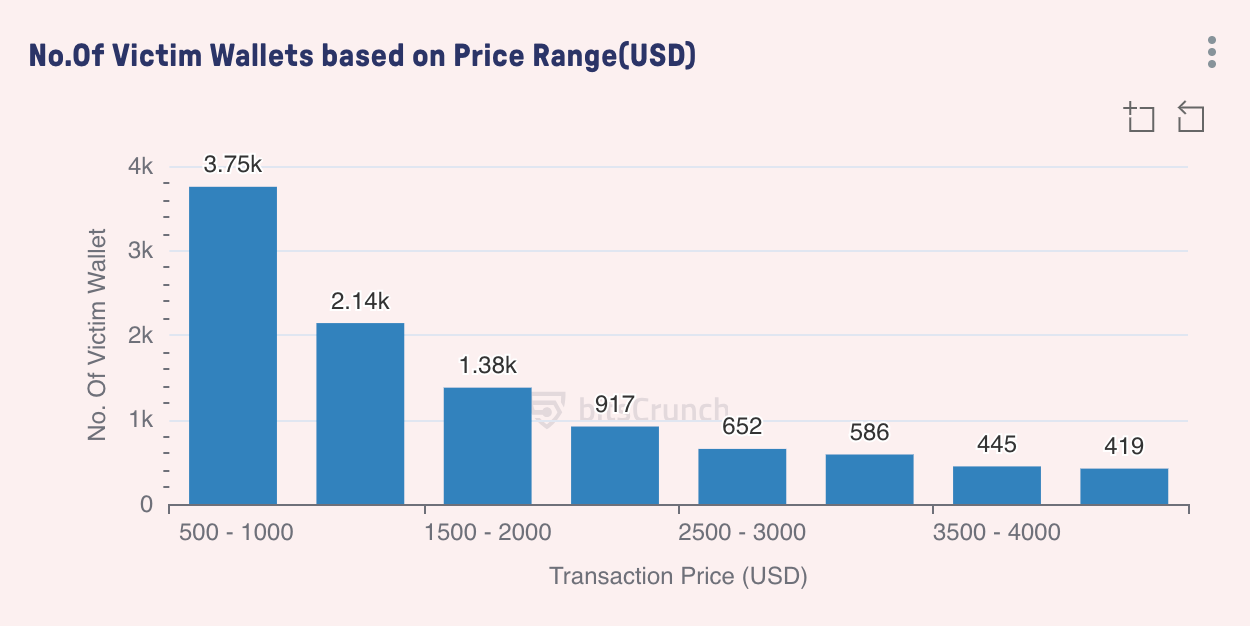

盗まれたウォレットの分布分析

データは、盗まれたウォレットが異なる取引価格帯での分布パターンを示しています。取引価値と被害を受けたウォレットの数との間には明らかな反比例関係があります——価格が上昇するにつれて、影響を受けるウォレットの数は徐々に減少します。

1回の取引で500-1000ドルの被害者ウォレットの数は最多で、約3,750個、全体の三分の一以上を占めています。金額が小さい取引では、被害者は詳細にあまり注意を払わないことが多いです。1000-1500ドルの取引の被害者ウォレットの数は2140個に減少します。3000ドル以上の取引は、攻撃された総数の13.5%に過ぎません。これは、取引額が大きくなるほど、安全対策が厳格である可能性があるか、またはユーザーがより大きな金額に関与する際により慎重に考慮することを示しています。

データ分析を通じて、私たちは暗号通貨エコシステムにおける複雑で常に進化する攻撃手法を明らかにしました。ブル・マーケットの到来に伴い、複雑な攻撃の頻度と平均損失が増加する可能性があり、プロジェクト側と投資家に対する経済的影響も大きくなるでしょう。したがって、ブロックチェーンネットワークだけでなく、ユーザーも取引時には警戒を怠らず、フィッシング事件の発生を防ぐ必要があります。